「いまセキュリティの世界は大きな変革期を迎えています。人工知能(AI)技術を活用しなければ、高度なセキュリティは実現できなくなっています」

そう語るのはサイバーリーズンのCEO、ディヴ氏。

2016年4月、ソフトバンクは米Cybereason(サイバーリーズン)社と合弁で「サイバーリーズン・ジャパン」を設立し、人工知能技術を駆使してサイバー攻撃を未然に防ぐシステムを本格的に導入することを発表しました。ディヴ氏は、近年のサイバー攻撃は高度化しているため、AI技術を導入しないと十分なセキュリティが実現しづらくなっていると言います。

では、AI技術はセキュリティの現場でどのように使われているのでしょうか。

ソフトバンクワールドのために来日していた米サイバーリーズン社 CEO 兼 共同創業者のリオ・ディヴ氏と、サイバーリーズン・ジャパンのCEO、シャイ・ホロヴィッツ氏に最新のサイバー攻撃事情と人工知能技術がサイバー攻撃を防ぐしくみについて聞きました。

AI技術がセキュリティに必要な理由

サイバーリーズンのCEOであり共同創立者のリオ・ディヴ氏は、ハッキングの操作、フォレンジック、リバースエンジニアリング、マルウェア解析、暗号化&回避(evasion)の分野の専門家です。イスラエル参謀本部諜報局情報収集部門のひとつ「8200部隊」(unit 8200)でサイバーセキュリティチームの指揮をとった経験があります。イスラエルの8200部隊は過去にアメリカ国家安全保障局(NSA)と共同で攻撃用ワーム(スタックスネット)を開発したことが米国のニュースなどで取り上げられたことでも知られています。

ディブ氏によると「サイバー攻撃とそれに対抗するセキュリティの世界は既に大きな変革期を迎えている」と言います。

ディヴ(敬称略)

従来のセキュリティは、ウィルスとそれを駆除するワクチンの戦いだったと言えるでしょう。トロイの木馬やウイルス、マルウェアなど悪意をもったなんらかのファイルが、ネットワーク内へ侵入するのをブロックし、感染するのを防ぐことに重点が置かれていました。それが大きく変わりつつあります。

神崎(編集部)

一般的な例としては、トロイの木馬やウイルス等のマルウェアが添付されたメールが送られてきて、多くの場合はセキュリティソフトがそれを検知して駆除することで守られていますね。新型や亜種などのウイルスがメール添付されている場合、セキュリティソフトがそれを検知できず、ユーザがクリックすることで端末が感染、マルウェアが自動的にネットワーク内の機密情報を外部に流出させたり、外部からコンピュータを操られたり、一斉攻撃やウイルス拡散のために利用される、という流れですよね。

ディヴ

従来はそのようにウイルスやマルウェアなどのファイルの侵入をブロックし、感染を防ぐことがセキュリティの定石でした。しかし、現在の状況は大きく変わってきています。サイバー攻撃は高度化、巧妙化していて、実は、約60%がファイルなしにネットワークに侵入したり、行動するのです。

神崎

リモート攻撃、ということでしょうか。

ディヴ

わかりやすく言えば、リモート操作でネットワーク侵入し、たくさんの端末を移動しながらネットワーク内の重要な情報を探します。マルウェアなら一定期間潜伏した上で起動してリモート操作でネットワーク内に徘徊できるようにします。システム管理者やパソコンを操作するユーザーに気付かない方法で、企業のクライアントや会員の情報、クレジットカード情報、更に企業機密情報などを収集します。情報収集はネットワーク内では、あたかも通常の端末間の通信、日常の情報交換のように情報のやりとりをします。そしてある日、収集したファイルを外部、C&Cサーバに送信しようとするのです。

神崎

侵入者やマルウエアがネットワーク内で情報収集していることに、パソコンを操作している人やシステム管理者、セキュリティソフト等はどうして気付かないのでしょうか。

ディヴ

ウイルスやマルウエアが起動したり、特殊なソフトウェアが活動すれば従来型のシステムでも構造パターンなどからファイルやエグゼを発見してブロックしたり検知することができます。しかし、例えば WMI (Windows Management Instrumentation) やPowerShell と言ったどの端末にも存在しているものを使って情報収集された場合はどうでしょうか。Windows環境ならその異常性には気付きません。また、バックグラウンドで動作していても、端末を使っているユーザはまったく気付かずに活動されてしまいます。

現在の脅威はマルウェアのようなファイルは使用せずにネットワークに侵入することです。更に侵入してからも潜伏して社員の端末を移動しながら活動するのでみつけるのは簡単ではないのです。

神崎

サイバーリーズンでは、どうやって潜伏している脅威をみつけるのでしょうか。ネットワーク内を常に監視すれば、発見することができるものなのでしょうか。

ディヴ

監視したとしても困難なのは、何が正常で何が異常かを判断する術がないことです。例えば、ある社員が深夜1時にパソコンを起動して作業しているとします。急ぎの仕事があって残業しているとすれば正常ですが、日頃やりとりしていない他の端末と交信したり、見知らぬサーバにファイルを送ろうとしたらそれは異常です。1台の端末ではなく、ネットワーク全体を監視する必要があります。もしかしたら悪意のある者が外部から操作しているのかもしれません。

しかし、それはわかっていてもシステム管理者、すなわち人間がすべての端末を常に監視し、ネットワーク全体の動きを把握、異常かどうかの判断を行うのはとても困難です。それを可能にするのが AI の技術です。

神崎

なるほど。具体的には AI 関連技術をどのように活用するのでしょうか。

ホロヴィッツ(敬称略)

まず、AI はネットワークのすべての端末についてを監視し、それぞれの端末にとっての通常の操作や通常の動作を学習します。通常の操作を学習したらそれを正常な状態とします。もし、端末個々に通常の操作とは異なる操作や動きを検知したら、アラートを出して注意を促し、更に危険な動きを察知したらその動きを自動で遮断するしくみです。

ディヴ

ネットワーク内のすべての端末をAIで監視し、挙動の変化を検知したら管理者に警告を、危険だと判断したらブロックしたり遮断するのです。

AI技術の実用化が最も進んでいる分野は「機械学習」や「ディープラーニング」です。AI に対して多くのサンプルデータを与えることでパターン解析を行い、機械自身がルールや識別のアルゴリズムを導きだします。その結果、目的の人物やものの画像を特定したり、カテゴリーに分類することができるようになります。

セキュリティの分野全体では、過去の攻撃パターンや事例のビックデータを機械学習し、既知の脅威はもちろん、未知の脅威までもをいち早く検知しようという利用方法が知られています。

サイバーリーズン社では更に通常の利用方法をパターンとして認識し、それに逸脱したものを異常として検知しようというわけです。また、膨大な過去ログを蓄積し、検知した異常をはるか以前にまでさかのぼり、根本となった感染原因や侵入経路も特定すると言います。

サイバーリーズンの特長

サイバーリーズンジャパンはシステムの導入効果として、次の4つを上げています。

- 簡単に導入できる

- サイバー攻撃の全体像がわかる

- 管理画面が見やすい

- リアルタイムで検知する

端末ごとにインストールするセキュリティソフトの場合、デスクトップ単位で管理することが一般的です。しかし、サイバーリーズンの場合は顧客ごとネットワーク全体にわたる膨大なログをサーバに送って一括で管理します。

また、システムの管理者が操作しやすいことが重要と考えていて、専門知識がなくても操作できる簡単な管理画面を用意し、いち早く危険を発見して、ブロックすることが可能なように配慮しています。

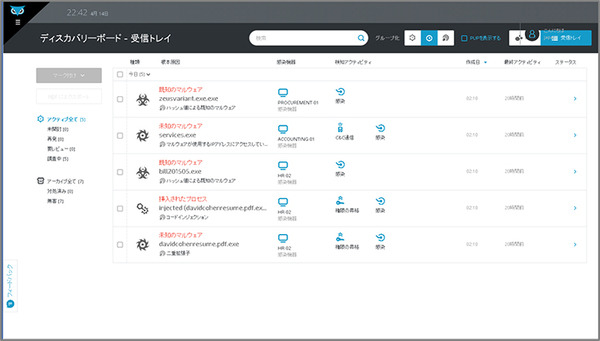

例えば、まずはディスカバリーボード画面。

IPAやロッキード・マーティン社の提唱している内容を参考に、6つのフェーズに分けて管理します。左から右にいくに従って脅威の深刻度が増すことをあらわしています。

例えば、サイバー攻撃の流れでいうと左の「感染」から、まずはウイルス感染したり、ハッキングによって侵入しようとしている挙動を検知します。「権限の昇格」で侵入者自身のアクセス権限を昇格させます。「内部探索」ではネットワーク内の環境を確認、「侵入拡大」で徘徊したり重要な情報を収集し、「C&C」と「情報搾取」では外部サーバに重要な情報を送信して情報流出する深刻なフェーズへと移行します。

仮に、ネッワーク内で1000台の端末があったとします。他の端末では「sample.exe」というファイルがプログラムの下で動作しているにもかかわらず、1台だけ「temp」フォルダの下から起動していれば、それは異常な挙動ということになります。しかし、怪しい事象をみつけたらすぐに緊急アラートを上げるということではなく、過去のログと照合してサイバー攻撃としてのストーリーになっているかどうかを確認し、該当する場合に警告フェーズへと進めます。

しかし、このとき過去ログのビッグデータの規模が大きいほど、検証に時間がかかってリアルタイム性が損なわれます。そこで同社では独自のシステムを開発し、1秒間に800万回の問合わせが可能になり、ほぼリアルタイムでの照合と検出が可能になりました。

管理画面を見やすく配慮

メールの受信トレイの管理画面です。未だメールからマルウエアに感染するケースが多いのも実状です。この画面(下図)では検出された未知、既知のマルウェアが一覧で表示されています。この状態のときには既に感染しているものもあり、権限の昇格やマルウェアが特定のIPアドレスにアクセスしてファイルを送信しようとしている(C&C通信)ことを示しているものもあります。

この画面で特に重要な点は、どの端末がどのマルウェアによって、どんな行動を起こそうとしているのかが管理者にもひと目でわかることです。感染や侵入された経緯がわかるともに、ファイルを送信しようとしている場合は、どのIPアドレスに送信しようとしているのかが確認できます。

また、ネットワーク内のすべての過去ログと照合できるので、同マルウェアがどのように感染し、どのような活動をし、増殖しようとしていたのかなどの経緯や経過も学習することができます。

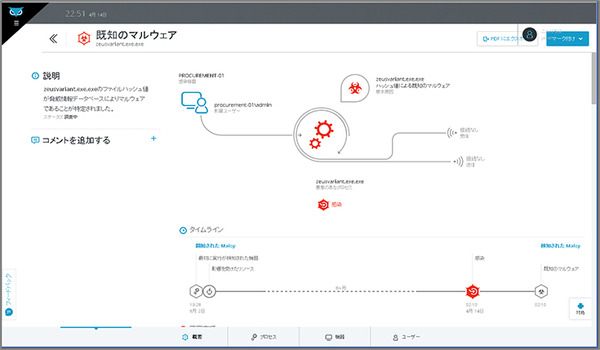

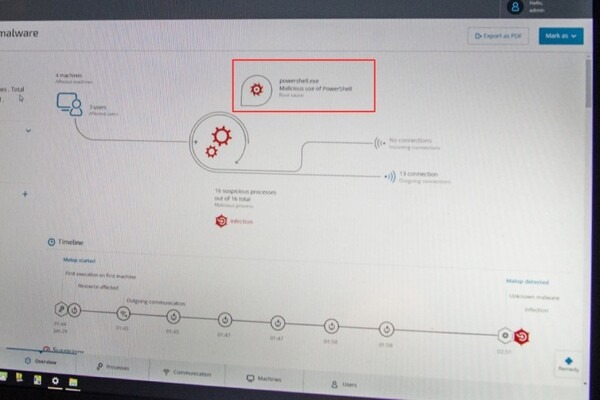

AIが検知した異常行動を知らせるタイムライン画面です。検知画面を見ると不審なソフトウェアは「powershell.exe」となっています。

powershell.exe はWindows標準のツールでありマルウェアではありません(上画面)。AIがどうして不審として検知したかというと、通常では使われないエンコードbase64を使って通信するなど、総合的に見てサイバー攻撃者が使う動きと振る舞いが見られたからです。

セキュリティは、マルウェアによる感染、振る舞い、IOC(Indicators of Compromise:攻撃されたことを示す痕跡)などを中心に発見したり、ブロック、遮断してきましたが、それに加えて潜伏しながらの攻撃テクニックを発見して対処できることがこれからの最大のポイントとなっていくと見られています。

そして、AI 技術がネットワーク全体と端末個々の動きを常時監視し、悪意のある行動を迅速に発見する役割を担っています。